Hlavní třída: VirWare

Viry a červy jsou škodlivé programy, které se samy replikují v počítačích nebo prostřednictvím počítačových sítí, aniž by si uživatel uvědomoval; každá další kopie takových škodlivých programů je také schopna samoregistrace.Škodlivé programy, které se šíří prostřednictvím sítí nebo infikují vzdálené počítače, pokud jim to pověřil "vlastník" (např. Backdoors) nebo programy, které vytvářejí více kopií, které nejsou schopné samoregistrace, nejsou součástí podtřídy Viruses and Worms.

Hlavní charakteristikou používanou k určení, zda je program klasifikován jako samostatné chování v podtřídě Viruses a Worms, je způsob, jakým se program šíří (tj. Jak škodlivý program šíří vlastní kopie prostřednictvím lokálních nebo síťových zdrojů).

Většina známých červů se šíří jako soubory odeslané jako přílohy e-mailů prostřednictvím odkazu na web nebo zdroj FTP prostřednictvím odkazu odeslaného v ICQ nebo IRC zprávě prostřednictvím P2P sdílení souborů atd.

Někteří červi se šíří jako síťové pakety; tyto přímo proniknou do paměti počítače a aktivuje se kód červů.

Worms používají k průniku vzdálených počítačů následující metody: sociální inženýrství (například e-mailová zpráva naznačující, že uživatel otevře připojený soubor), využívající chyby v konfiguraci sítě (například kopírování na plně přístupný disk) a využívání mezery v zabezpečení operačního systému a aplikací.

Viry lze rozdělit podle metody používané k infikování počítače:

souborů virů

viry zaváděcího sektoru

makro viry

virů skriptu

Každý program v rámci této podtřídy může mít další funkce trojan.

Je třeba také poznamenat, že mnoho červů používá více než jednu metodu k šíření kopií prostřednictvím sítí. Pravidla pro klasifikaci detekovaných objektů s více funkcemi by měla být použita pro klasifikaci těchto typů červů.

Třída: Net-Worm

Net-Worms se šíří prostřednictvím počítačových sítí. Rozlišujícím znakem tohoto typu červa je, že nevyžaduje akci uživatele, aby se rozšířil.Tento typ červa obvykle vyhledává kritické chyby v softwaru běžícím v síťových počítačích. Za účelem napadnutí počítačů v síti posílá červ speciálně vytvořený síťový paket (nazývaný exploit) a v důsledku toho se červový kód (nebo část kódu škůdce) proniká do počítače oběti a aktivuje se. Někdy síťový paket obsahuje pouze část červového kódu, který bude stahovat a spouštět soubor obsahující hlavní modul červů. Někteří síťoví červi používají několik zneužívání současně k šíření, čímž zvyšují rychlost, s jakou se oběti nacházejí.

Platfoma: Linux

Linux je rodina operačních systémů ovlivňujících systém UNIX založených na jádře Linuxu a nástrojích GNU.Popis

Technické údaje

Toto je první známý červ, který infikuje systémy RedHat Linux. Červ byl odhalen v polovině ledna 2001. Červ se šíří ze systému na systém použitím Red Hatova porušení zabezpečení (tzv. "Překročení vyrovnávací paměti"), které umožňuje nahrávání do vzdáleného systému a spuštění krátkého kusu kód, který pak stáhne a aktivuje hlavní součást červů.

Červ nebyl testován v programu VirusLab, takže všechny níže uvedené informace by měly být přečteny jako "červ by mohl udělat, pokud to opravdu funguje." Rovněž nemáme potvrzené zprávy o infikovaných serverech od našich zákazníků.

Červ využívá tři bezpečnostní poruchy v RedHat verze 6.2 a 7.0, tyto poruchy byly objeveny v létě-podzim 2000, nejméně tři měsíce předtím, než byl nalezen červ.

Červ obsahuje také rutiny, které chtějí napadnout stroje FreeBSD a SuSE, ale tyto rutiny nejsou ani aktivovány, ani se nepoužívají v kódu červů.

Červ sám

Jedná se o vícesložkový červ, který obsahuje 26 souborů o celkové délce 300K. Tyto soubory jsou programy skriptu a spustitelné soubory. Programy skriptů jsou soubory ".sh", které jsou spouštěny příkazovým systémem Linux (jako jsou soubory DOS BAT a soubory Windows CMD). Spouštěcí soubory jsou standardní spustitelné soubory Linux ELF.

Hlavní komponenty šifru jsou skripty ".sh", které jsou spuštěny jako hostitele, a potom spustit zbytek souborů (další soubory ".sh" a spustitelné soubory ELF), aby provedly potřebné akce.

Seznam komponent se zobrazí takto:

asp hackl.sh randb62 start62.sh wh.sh asp62 hackw.sh randb7 start7.sh wu62 asp7 index.html s62 synscan62 bd62.sh l62 s7 synscan7 bd7.sh l7 scan.sh w62 getip.sh lh.sh start.sh w7

Součásti "62" jsou aktivovány v systémech RedHat 6.2, součásti "7" jsou aktivovány pod RedHat 7.0. Soubor "wu62" se vůbec nepoužívá.

Šíření

Šíření (infikování vzdáleného počítače Linuxu) je prováděno útokem "překročení vyrovnávací paměti". Tento útok je prováděn jako speciální balíček, který je odeslán na napadený počítač. Paket obsahuje blok speciálně připravených dat. Tento blok paketových dat je pak proveden jako kód na daném počítači. Tento kód otevírá spojení s infikovaným počítačem, získává zbytek kódu červa a aktivuje ho. V tuto chvíli je stroj infikován a začíná šířit červ.

Červ se přenáší ze stroje na stroj jako archiv tgz (standardní archiv UNIX) s názvem "ramen.tgz" se 26 komponenty červů uvnitř. Během infikování nového stroje červeň rozbalí balíček a spustí hlavní soubor "start.sh", který pak aktivuje další komponenty červů.

Složky červa pak skenují globální síť pro další linuxové počítače a nahrají tam červ, pokud je úspěšně proveden útok "překročení vyrovnávací paměti".

Červ přidává příkaz k spuštění jeho souboru ".sh" do souboru "/etc/rc.d/rc.sysinit" a v důsledku toho se komponenty červu aktivují při každém následujícím spuštění systému.

Červ zavírá také bezpečnostní poruchy, které byly použity k infekci systému. Takže infikovaný počítač nemůže být napaden červem dvakrát.

Podrobnosti

Chcete-li získat IP adresy vzdálených počítačů, abyste je napadli, červa kontroluje dostupnou globální síť pro adresy IP; funguje podobně jako standardní nástroje "sniffer".

K útoku na vzdálený systém používá červa bezpečnostní chyby ve třech démonech RedHat Linux: "statd", "lpd" a "wu-ftp".

Chcete-li nahrávat a aktivovat její kopii na vzdáleném počítači, kód "překročení vyrovnávací paměti" červa obsahuje pokyny, které přepínají oprávnění "root", spouští příkazový shell a řídí následující příkazy:

- vytvoří adresář ke stažení souboru červa "tgz", název adresáře je "/usr/src/.poop"

- exportuje proměnnou "TERM = vt100", která je nutná pro další krok

- běží "lynx" (prostě WWW prohlížeč), který stáhne soubor červa "tgz" z hostitelského počítače (stroj, ze kterého se šíří červ)

- rozbalí všechny komponenty červů z archivu tgz

- spouští spouštěcí komponentu červa: soubor "start.sh"

Chcete-li odeslat archív "ramen.tgz", červa spustí další server "asp", který odešle archiv "tgz" červa na vyžádání ze složky "overrun buffer" červa.

Různé.

Červ má několik užitečných zatížení a jiných neinfekčních rutin.

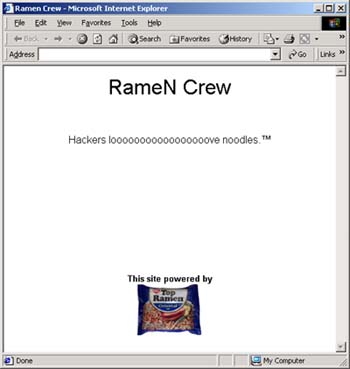

Nejdříve najde všechny soubory index.html (počáteční stránky webového serveru) na lokálním počítači začínajícím z kořenového adresáře a nahradí je vlastním souborem "index.html", který obsahuje následující text:

Červ odstraní soubor "/etc/hosts.deny". Tento soubor obsahuje seznam hostitelů (adresy a / nebo internetové názvy), kterým je odepřen přístup k tomuto systému (v případě, že se používá takzvaný TCP wrapper). V důsledku toho může některý z omezených počítačů přistupovat k postiženému systému.

Když je nový systém napaden, červa odešle zprávy "oznámení" na tři e-mailové adresy:

- adresa právě infikovaného počítače

- gb31337@hotmail.com

- gb31337@yahoo.com

Předmět zprávy je IP adresa infikovaného počítače, tělo zprávy obsahuje text:

Jíst svůj Ramen!

Zobrazit více

Zjistěte statistiky zranitelností šířících se ve vaší oblasti statistics.securelist.com