Ana sınıf: VirWare

Virüsler ve solucanlar, bilgisayarlarda veya bilgisayar ağları aracılığıyla kullanıcının kendi kendine farkında olmadan kendini kopyalayan kötü amaçlı programlardır; Bu tür kötü amaçlı programların sonraki her kopyası kendi kendini kopyalayabilmektedir. Ağlar yoluyla yayılan ya da uzaktaki makinelere “sahibi” (örn. Backdoors) tarafından komut verildiğinde ya da kendi kendine çoğaltılamayan birden çok kopya oluşturan programlar Virüsten ve Solucanlar alt sınıfının parçası değildir. Bir programın Virüsler ve Solucanlar alt sınıfı içinde ayrı bir davranış olarak sınıflandırılıp sınıflandırılmadığını belirlemek için kullanılan temel özellik, programın nasıl yayıldığıdır (yani, kötü amaçlı programın kendi kopyalarını yerel veya ağ kaynakları aracılığıyla nasıl yaydığı). Bilinen pek çok solucan yayılır. e-posta eki olarak gönderilen dosyalar, bir web veya FTP kaynağına bağlantı yoluyla, bir ICQ veya IRC mesajında gönderilen bir bağlantı yoluyla, P2P dosya paylaşım ağları vb. yoluyla gönderilir. Bazı solucanlar, ağ paketleri olarak yayılır; Bunlar doğrudan bilgisayar belleğine nüfuz eder ve solucan kodu daha sonra aktif hale gelir. Solucanlar, uzaktaki bilgisayarlara girmek ve kendi kopyalarını başlatmak için aşağıdaki teknikleri kullanırlar: sosyal mühendislik (örneğin, kullanıcının ekli bir dosyayı açmasını öneren bir e-posta iletisi), ağ yapılandırma hatalarını (tam olarak erişilebilen bir diske kopyalama gibi) ve istismar etme işletim sistemindeki boşluklar ve uygulama güvenliği. Virüsler, bir bilgisayara bulaşmak için kullanılan yönteme göre bölünebilir: dosya virüsleri önyükleme sektörü virüsleri makro virüsleri komut dosyaları virüsleri Bu alt sınıftaki herhangi bir program ek Truva işlevlerine sahip olabilir. Ayrıca, birçok solucanın kopyaları ağlar üzerinden dağıtmak için birden fazla yöntem kullandığı da not edilmelidir. Algılanan nesneleri çoklu işlevlerle sınıflandırma kuralları, bu tür solucanları sınıflandırmak için kullanılmalıdır.Sınıf: Email-Worm

Email-Worms e-posta yoluyla yayıldı. Solucan, kendisinin bir kopyasını bir e-posta mesajının eki olarak veya bir ağ kaynağındaki dosyasına bir bağlantı olarak gönderir (örn., Ele geçirilmiş bir web sitesindeki veya hacker'ın sahip olduğu bir web sitesinde virüslü bir dosyanın URL'si). İlk durumda, virüslü eklenti açıldığında (başlatıldığında) solucan kodu devreye girer. İkinci durumda, virüs bulaşan dosyaya bağlantı açıldığında kod etkinleştirilir. Her iki durumda da, sonuç aynıdır: solucan kodu etkinleştirildi. Email-Worms, virüslü e-posta göndermek için bir dizi yöntem kullanır. En yaygın olanları şunlardır: Windows MAPI işlevlerini kullanarak MS Outlook hizmetlerini kullanarak solucan koduna yerleşik e-posta dizini kullanarak bir SMTP sunucusuna doğrudan bağlantı kullanarak. E-posta solucanları, virüslü e-postaların gönderileceği e-posta adreslerini bulmak için bir dizi farklı kaynak kullanır: MS Outlook'taki adres defteri, sabit sürücüde saklanan bir WAB adres veritabanı .txt dosyaları: solucan, metin dosyalarındaki hangi dizeleri belirleyebilir e-posta adreslerini gelen kutunuzda e-postalar (bazı e-posta-solucanlar gelen kutucukta bulunan e-postalara bile "cevap verir") Birçok e-posta solucanı, yukarıda listelenen kaynaklardan daha fazlasını kullanır. Web tabanlı e-posta hizmetleriyle ilişkili adres defterleri gibi başka e-posta adresleri kaynakları da vardır.Platform: Win32

Win32, 32-bit uygulamaların yürütülmesini destekleyen Windows NT tabanlı işletim sistemlerinde (Windows XP, Windows 7, vb.) Bir API'dir. Dünyanın en yaygın programlama platformlarından biri.Açıklama

Teknik detaylar

Bu, virüs yoluyla bulaşan e-postalara eklenmiş Internet üzerinden yayılan solucan virüsüdür. Solucan Kasım 2002'nin sonunda Kore'de vahşi bulundu.

Solucan kendisi Microsoft Visual C ++ ile yazılmış 91Kb uzunluğunda bir Windows PE EXE dosyasıdır. Solucan gövdesindeki metin dizilerinin çoğu şifrelenir.

yükleme

Solucanı kurarken rasgele seçilen isimle Windows sistem dizinine kendini kopyalar:

WIN% rnd% .pıf

% rnd% rasgele sayıdır ve bu dosyayı sistem kayıt defteri otomatik çalıştırma anahtarında kaydeder:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRunServices

Tüm bu tuşlara yazılan iki değer vardır:

.default =% solucan dosya adı%

% solucan adı% =% solucan dosya adı%

% solucan adının%, dosya adı olmadan solucan dosya adı olduğu,% solucan dosya adı% dosyasının tam dosya adı olduğu yer:

.default = "C: TEMP WIND2C2.pif"

"WINA2B3" = "C: WINDOWS SYSTEM WINA2B3.pif"

Solucan kodundaki bir hata nedeniyle ".default" kopyası kayıt anahtarına yazılır.

Daha sonra solucan, kendisini masaüstüne EXPLORER.PIF adıyla kopyalar.

Yayma

Kurban e-postaları almak için solucan * .HTM ve * .DBX dosyalarını arar ve e-postaları "@microsoft" olan e-postalar dışında çıkarır. e-posta adresindeki bölüm. Virüs bulaşmış mesajları göndermek için solucan varsayılan SMTP sunucusuna doğrudan bağlantı kullanır.

Kendisini solucan gönderirken aşağıdaki bilgileri de kopyaya ekler:

- ülke bölge kimliği (örneğin: [KOR], [RUS] - Kore ve Rusya için)

- geçerli tarih ve saat

- kullanıcı adı ve şirket adı (kayıt bilgisinde saklandığı gibi)

Belirli bir solucan kopyası "göç" sürecini izlemek mümkün olan bu verileri kullanarak.

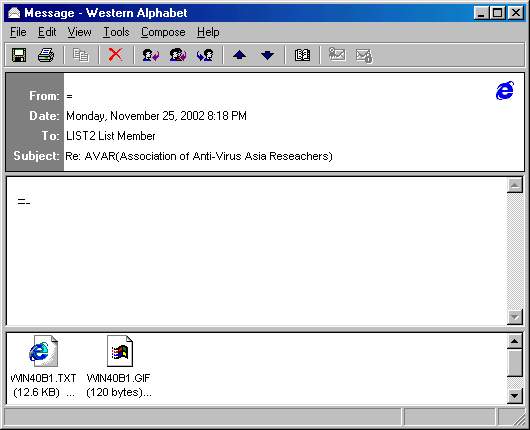

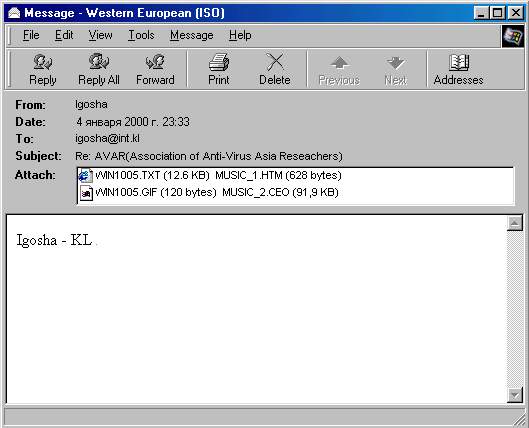

Virüs bulaşan mesajların e-posta alanlarında farklı verileri vardır. % RegisteredOwner% ve% RegisteredOrganization% altında

Konu, değişkenlerden seçilen rastgele (solucan "nesline" bağlı olarak):

Re: AVAR (Anti-Virüs Asya Araştırmaları Derneği)

N'4% KayıtlıOrganizasyon%

N'4 Trand Microsoft Inc.

Sistem kaydında "RegistreredOrganization" anahtarının olmaması durumunda son (üçüncü) varyant seçilir. "N" 4 kombinasyonu "Re:" dizesinin şifresi çözülmez, solucan yazarı bu diziyi karşılık gelen rutinde çözmeyi unutmuş gibi görünüyor.

Mesaj gövdesi de solucan nesline bağlı olarak seçilir:

% RegisteredOwner% -% RegisteredOrganization%

veya:

AVAR (Anti-Virüs Asya Araştırmacıları Derneği) - Rapor.

Her zaman, Anti-Virüs Programı çok aptalca.

Ekli dosya adları farklı olabilir, örneğin:

MUSIC_1.HTM, MUSIC_2.CEO

WIN40B1.TXT, WIN40B1.GIF

"WIN" adlarının sonunda rastgele bir sayı olduğu durumlarda (bu durumda - "40B1"). Aynı zamanda e-posta istemcisine bağlı olarak, bu eklenmiş dosyaların virüslü mesajdaki görünümü farklı olabilir.

Virüs bulaşmış mesajdan çalıştırmak için solucan iki güvenlik ihlali kullanır:

Microsoft VM ActiveX Bileşeni

Yanlış MIME Üstbilgisi, E-posta Ekini Çalıştırmak İçin IE'ye Neden Olabilir

Taşıma kapasitesi

Solucan, virüsten korunma programlarını, güvenlik duvarlarını ve hata ayıklayıcılarını arar ve dosyalarını durdurmanın yanı sıra bunları sonlandırmaya çalışır. Bazı durumlarda (her halükarda?) Bir anti-virüs bulunursa, solucan tüm sürücülerdeki tüm dosyaları siler, muhtemelen kodundaki bir hata yüzünden siler.

Solucan, Windows sistem dizini "WIN% Rnd% .TMP" dosyasına düşer, "Win32.Funlove" virüsünü buraya yazar ve bu dosyayı çalıştırır. Böylece solucan, makineyi "Win32.Funlove" virüsü ile enfekte eder.

Solucan mesajı görüntüler:

Kendini aptal yerine koy

Ne yaptın aptalca bir şey!

Sonsuz bir döngüde solucan http://www.symantec.com Web sitesini açar (solucan bu sunucuda DoS saldırısını çalıştırmaya çalışır).

Solucan ayrıca şifrelenmiş metin dizelerini de içerir:

~ ~ StarCraft Drone ~~

http://www.sex.com/

Daha fazlasını okuyun

Bölgenizde yayılan güvenlik açıklarının istatistiklerini öğrenin statistics.securelist.com