Hauptgruppierung: VirWare

Viren und Würmer sind bösartige Programme, die sich auf Computern oder in Computernetzwerken replizieren, ohne dass der Benutzer dies bemerkt. Jede nachfolgende Kopie solcher Schadprogramme kann sich auch selbst replizieren.Schädliche Programme, die sich über Netzwerke ausbreiten oder entfernte Maschinen infizieren, wenn dies vom "Eigentümer" (z. B. Hintertüren) verlangt wird, oder Programme, die mehrere Kopien erstellen, die sich nicht selbst replizieren können, gehören nicht zur Unterklasse Viren und Würmer.

Das Hauptmerkmal, das verwendet wird, um zu bestimmen, ob ein Programm als separates Verhalten innerhalb der Unterklasse Viren und Würmer klassifiziert ist, ist, wie sich das Programm verbreitet (dh wie das bösartige Programm Kopien von sich über lokale oder Netzwerkressourcen verbreitet).

Die meisten bekannten Würmer verteilen sich als Dateien, die als E-Mail-Anhänge gesendet werden, über einen Link zu einer Web- oder FTP-Ressource, über einen Link in einer ICQ- oder IRC-Nachricht, über P2P-Filesharing-Netzwerke usw.

Einige Würmer verbreiten sich als Netzwerkpakete; diese dringen direkt in den Computerspeicher ein und der Wurmcode wird dann aktiviert.

Würmer verwenden die folgenden Techniken, um entfernte Computer zu durchdringen und Kopien von sich selbst zu starten: Social Engineering (z. B. eine E-Mail-Nachricht, die darauf hinweist, dass der Benutzer eine angehängte Datei öffnet), Ausnutzen von Netzwerkkonfigurationsfehlern (z. B. Kopieren auf eine voll zugängliche Festplatte) Lücken in der Betriebssystem- und Anwendungssicherheit.

Viren können nach der Methode aufgeteilt werden, die zum Infizieren eines Computers verwendet wird:

Dateiviren

Boot-Sektor-Viren

Makroviren

Skriptviren

Jedes Programm in dieser Unterklasse kann zusätzliche Trojanerfunktionen haben.

Es sollte auch beachtet werden, dass viele Würmer mehr als eine Methode verwenden, um Kopien über Netzwerke zu verbreiten. Die Regeln zum Klassifizieren erkannter Objekte mit mehreren Funktionen sollten verwendet werden, um diese Arten von Würmern zu klassifizieren.

Kategorie: Email-Worm

E-Mail-Würmer verbreiten sich per E-Mail. Der Wurm sendet eine Kopie von sich selbst als Anhang an eine E-Mail-Nachricht oder einen Link zu seiner Datei auf einer Netzwerkressource (z. B. eine URL zu einer infizierten Datei auf einer kompromittierten Website oder einer Hacker-eigenen Website).Im ersten Fall wird der Wurmcode aktiviert, wenn der infizierte Anhang geöffnet (gestartet) wird. Im zweiten Fall wird der Code aktiviert, wenn der Link zur infizierten Datei geöffnet wird. In beiden Fällen ist das Ergebnis dasselbe: Der Wurmcode ist aktiviert.

Email-Würmer verwenden eine Reihe von Methoden, um infizierte E-Mails zu versenden. Die häufigsten sind:

Verwenden einer direkten Verbindung zu einem SMTP-Server mithilfe des E-Mail-Verzeichnisses, das in den Code des Wurms integriert ist

Verwenden von MS Outlook-Diensten

Verwenden von Windows MAPI-Funktionen.

Email-Würmer verwenden eine Reihe verschiedener Quellen, um E-Mail-Adressen zu finden, an die infizierte E-Mails gesendet werden:

das Adressbuch in MS Outlook

eine WAB-Adressdatenbank

.txt-Dateien, die auf der Festplatte gespeichert sind: Der Wurm kann feststellen, welche Zeichenfolgen in Textdateien E-Mail-Adressen sind

E-Mails im Posteingang (einige E-Mail-Würmer "antworten" sogar auf E-Mails im Posteingang)

Viele E-Mail-Würmer verwenden mehr als eine der oben aufgeführten Quellen. Es gibt auch andere Quellen für E-Mail-Adressen, z. B. Adressbücher für webbasierte E-Mail-Dienste.

Mehr Informationen

Plattform: Win32

Win32 ist eine API auf Windows NT-basierten Betriebssystemen (Windows XP, Windows 7 usw.), die die Ausführung von 32-Bit-Anwendungen unterstützt. Eine der am weitesten verbreiteten Programmierplattformen der Welt.Beschreibung

Technische Details

Dies ist der Wurmvirus, der sich über das Internet verbreitet und an infizierte E-Mails angehängt wird. Der Wurm wurde Ende November 2002 in Korea gefunden.

Der Wurm selbst ist eine Windows PE EXE-Datei mit einer Länge von etwa 91 KB, die in Microsoft Visual C ++ geschrieben wurde. Die meisten Textzeichenfolgen im Wurmkörper sind verschlüsselt.

Installieren

Während der Installation kopiert sich der Wurm in das Windows-Systemverzeichnis mit dem zufällig ausgewählten Namen:

WIN% rnd% .PIF

Dabei ist% rnd% eine Zufallszahl und registriert diese Datei im Systemregistrierungsschlüssel:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRunServices

Für alle diese Schlüssel werden zwei Werte geschrieben:

.default =% Wurmdateiname%

% Wurmname% =% Wurmdateiname%

Dabei ist% Wurmname% der Name der Wurmdatei ohne Erweiterungen,% der Name der Wurmdatei% ist der vollständige Dateiname, zum Beispiel:

.default = "C: TEMP WIND2C2.pif"

"WINA2B3" = "C: WINDOWS SYSTEM WINA2B3.pif"

Es scheint, dass ".default" -Duplikat wegen eines Fehlers im Wurmcode in den Registrierungsschlüssel geschrieben wird.

Später kopiert sich der Wurm auch mit dem Namen EXPLORER.PIF auf den Desktop.

Verbreitung

Um Opfer-E-Mails zu erhalten, sucht der Wurm nach * .HTM- und * .DBX-Dateien und extrahiert E-Mail-Adressen von dort, mit Ausnahme von E-Mails mit "@microsoft". Teil in E-Mail-Adresse. Um infizierte Nachrichten zu versenden, verwendet der Wurm eine direkte Verbindung zum Standard-SMTP-Server.

Während des Sendens fügt der Wurm folgende Informationen an seine Kopie an:

- Länderregion ID (zum Beispiel: [KOR], [RUS] - für Korea und Russland)

- aktuelles Datum und Uhrzeit

- Benutzername und Firmenname (wie in den Registrierungsinformationen gespeichert)

Durch die Verwendung dieser Daten ist es möglich, bestimmte Wurm-Kopie "Migration" -Prozess verfolgen.

Die infizierten Nachrichten haben unterschiedliche Daten in E-Mail-Feldern. Unterhalb von% RegisteredOwner% und% RegisteredOrganization%

Betreff ist zufällig (abhängig von Wurm "Generation") ausgewählt aus Varianten:

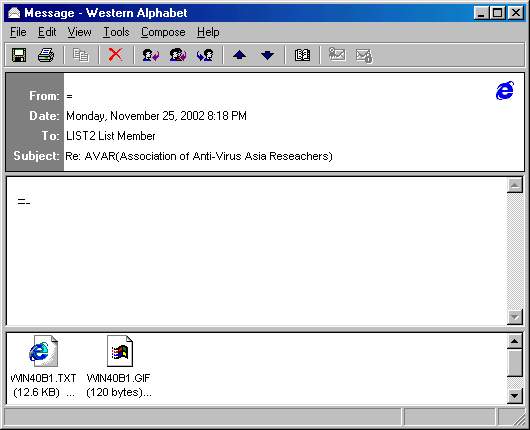

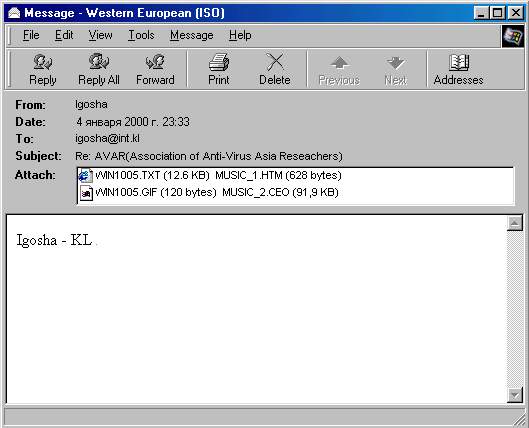

Betreff: AVAR (Verband der Anti-Virus Asia Reseachers)

N'4% RegisteredOrganization%

N'4 Trand Microsoft Inc.

Die letzte (dritte) Variante wird ausgewählt, wenn in der Systemregistrierung kein Schlüssel "RegistrierOrganisation" vorhanden ist. Die "N`4" -Kombination ist nicht entschlüsselte "Re:" - Zeichenfolge, es scheint, dass der Wurmautor gerade vergessen hat, diese Zeichenfolge in der entsprechenden Routine zu entschlüsseln.

Der Nachrichtentext wird auch abhängig von der Wurmgenerierung ausgewählt:

% RegisteredOwner% -% RegisteredOrganization%

oder:

AVAR (Verband der Anti-Virus Asia Reseachers) - Bericht.

Ausnahmslos ist das Anti-Virus Programm sehr dumm.

Angehängte Dateinamen können unterschiedlich sein, zum Beispiel:

MUSIC_1.HTM, MUSIC_2.CEO

WIN40B1.TXT, WIN40B1.GIF

Wo "WIN" Namen haben eine Zufallszahl am Ende (in diesem Fall - "40B1"). Je nach E-Mail-Client kann das Aussehen dieser angehängten Dateien in der infizierten Nachricht unterschiedlich sein.

Um von einer infizierten Nachricht zu starten, verwendet der Wurm zwei Sicherheitslücken:

Microsoft VM-ActiveX-Komponente

Falscher MIME-Header kann IE zum Ausführen von E-Mail-Anhang veranlassen

Nutzlast

Der Wurm sucht nach Antivirenprogrammen, Firewalls und Debuggern und versucht, sie zu beenden sowie deren Dateien zu löschen. In einigen Fällen (in allen Fällen?), Wenn ein Antivirus gefunden wird, löscht der Wurm alle Dateien auf allen Laufwerken, wahrscheinlich aufgrund eines Fehlers in seinem Code.

Der Wurm legt die Windows-Systemdatei "WIN% Rnd% .TMP" ab, schreibt den Virus "Win32.Funlove" dorthin und führt diese Datei aus. So infiziert der Wurm die Maschine mit dem "Win32.Funlove" -Virus.

Der Wurm zeigt die Nachricht an:

Sich blamieren

Was für eine törichte Sache, die du getan hast!

In einer Endlosschleife öffnet der Wurm die Website http://www.symantec.com (Wurm versucht anscheinend, eine DoS-Attacke auf diesem Server auszuführen).

Der Wurm hat auch folgende verschlüsselte Textstrings:

~~ Drone von StarCraft ~~

www.sex.com

Mehr erfahren

Informieren Sie sich über die Statistiken der in Ihrer Region verbreiteten Sicherheitslücken statistics.securelist.com