Hlavní třída: VirWare

Viry a červy jsou škodlivé programy, které se samy replikují v počítačích nebo prostřednictvím počítačových sítí, aniž by si uživatel uvědomoval; každá další kopie takových škodlivých programů je také schopna samoregistrace.Škodlivé programy, které se šíří prostřednictvím sítí nebo infikují vzdálené počítače, pokud jim to pověřil "vlastník" (např. Backdoors) nebo programy, které vytvářejí více kopií, které nejsou schopné samoregistrace, nejsou součástí podtřídy Viruses and Worms.

Hlavní charakteristikou používanou k určení, zda je program klasifikován jako samostatné chování v podtřídě Viruses a Worms, je způsob, jakým se program šíří (tj. Jak škodlivý program šíří vlastní kopie prostřednictvím lokálních nebo síťových zdrojů).

Většina známých červů se šíří jako soubory odeslané jako přílohy e-mailů prostřednictvím odkazu na web nebo zdroj FTP prostřednictvím odkazu odeslaného v ICQ nebo IRC zprávě prostřednictvím P2P sdílení souborů atd.

Někteří červi se šíří jako síťové pakety; tyto přímo proniknou do paměti počítače a aktivuje se kód červů.

Worms používají k průniku vzdálených počítačů následující metody: sociální inženýrství (například e-mailová zpráva naznačující, že uživatel otevře připojený soubor), využívající chyby v konfiguraci sítě (například kopírování na plně přístupný disk) a využívání mezery v zabezpečení operačního systému a aplikací.

Viry lze rozdělit podle metody používané k infikování počítače:

souborů virů

viry zaváděcího sektoru

makro viry

virů skriptu

Každý program v rámci této podtřídy může mít další funkce trojan.

Je třeba také poznamenat, že mnoho červů používá více než jednu metodu k šíření kopií prostřednictvím sítí. Pravidla pro klasifikaci detekovaných objektů s více funkcemi by měla být použita pro klasifikaci těchto typů červů.

Třída: Email-Worm

Email-Worms se šíří e-mailem. Červ zasílá vlastní kopii jako přílohu k e-mailové zprávě nebo k odkazu na soubor na síťovém zdroji (např. URL na infikovaný soubor na ohrožených webových stránkách nebo webových stránkách vlastněných hackery).V prvním případě se červový kód aktivuje při otevření (spuštěném) infikovaném přílohě. Ve druhém případě je kód aktivován, když se otevře odkaz na infikovaný soubor. V obou případech je výsledek stejný: aktivuje se kód červů.

Email-Worms používají řadu metod pro odesílání infikovaných e-mailů. Nejběžnější jsou:

pomocí přímého připojení k serveru SMTP pomocí e-mailového adresáře zabudovaného do kódu červa

pomocí služeb MS Outlook

pomocí funkcí systému Windows MAPI.

Email-Worms používají řadu různých zdrojů, aby našli e-mailové adresy, na které budou zasílány infikované e-maily:

adresář v aplikaci MS Outlook

databázi adres WAB

.txt soubory uložené na pevném disku: červa může identifikovat, které řetězce v textových souborech jsou e-mailové adresy

e-maily v doručené poště (některé e-mailové červy dokonce "odpověď" na e-maily nalezené ve doručené poště)

Mnoho e-mailových červů používá více než jeden ze zdrojů uvedených výše. Existují také další zdroje e-mailových adres, jako jsou například adresáře spojené s webovými e-mailovými službami.

Platfoma: Win32

Win32 je rozhraní API v operačních systémech Windows NT (Windows XP, Windows 7 atd.), Které podporují provádění 32bitových aplikací. Jedna z nejrozšířenějších programovacích platforem na světě.Popis

Technické údaje

Jedná se o šíření viru červů prostřednictvím internetu, který je připojen k infikovaným e-mailům. Červ byl v Koreji nalezen koncem listopadu 2002.

Červ samotný je soubor Windows PE EXE o délce 91 kB dané v aplikaci Microsoft Visual C ++. Většina textových řetězců v těle červů je šifrována.

Instalace

Během instalace se červ zkopíruje do systémového adresáře systému Windows s náhodným vybraným názvem:

WIN% rnd% .PIF

kde% rnd% je náhodné číslo a registruje tento soubor v klíči automatického spuštění registru systému:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRunServices

Na všechny tyto klávesy jsou zapsány dvě hodnoty:

.default =% název souboru červa%

% název červů% =% název souboru červů%

kde% název červa% je název souboru červa bez rozšíření,% název souboru červa% je úplný název souboru, například:

.default = "C: TEMP WIND2C2.pif"

"WINA2B3" = "C: WINDOWS SYSTEM WINA2B3.pif"

Zdá se, že ".default" duplicitní je zapsána do klíče registru kvůli chybě v kódu červů.

Později se červ také zkopíruje názvem EXPLORER.PIF na plochu.

Šíření

Chcete-li získat oběti e-mailů, červa hledá * .HTM a * .DBX soubory a extrahuje e-mailové adresy odtud kromě e-mailů, které mají "@microsoft". část e-mailové adresy. Chcete-li posílat infikované zprávy, červa používá přímé spojení s výchozím serverem SMTP.

Při odesílání se červ připojí k jeho kopii následujícím informacím:

- ID země (například: [KOR], [RUS] - pro Koreu a Rusko)

- aktuální datum a čas

- uživatelské jméno a název společnosti (jak je uloženo v registračních informacích)

Pomocí těchto dat je možné sledovat konkrétní proces "migrace" kopií červa.

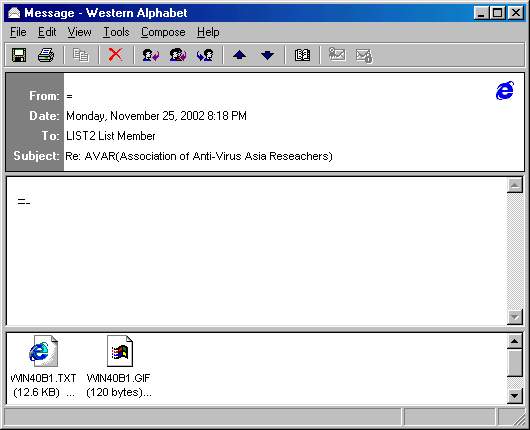

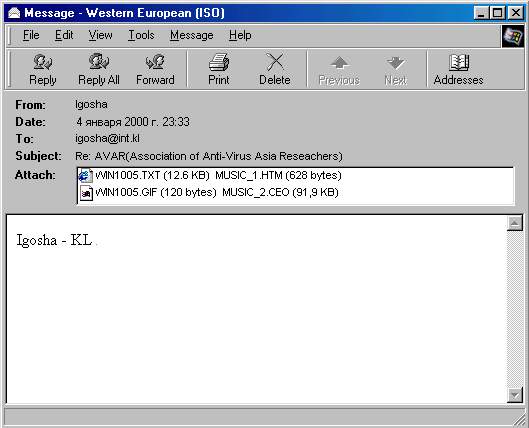

Infikované zprávy mají různá data v polích e-mailu. Pod položkami% RegisteredOwner% a% RegisteredOrganization%

Předmět je náhodně (v závislosti na "generaci" červa) vybrané z variant:

Re: AVAR (Asociace antivirových sítí Asia Reseachers)

N'4% RegisteredOrganization%

N'4 Trand Microsoft Inc.

Poslední (třetí) varianta je vybrána v případě, že v registru systému neexistuje klíč "RegistredOrganization". Kombinace "N`4" není dešifrována řetězec "Re:", zdá se, že autor červu právě zapomněl dešifrovat tento řetězec v odpovídající rutině.

Tělo zprávy je také vybráno v závislosti na generování šneku:

% Registrovaných vlastníků% -% registrovaných organizací%

nebo:

AVAR (Asociace antivirových resuscérů proti šíření viru) - zpráva.

Program Anti-Virus je velmi pošetilý.

Připojené názvy souborů mohou být různé, například:

MUSIC_1.HTM, MUSIC_2.CEO

WIN40B1.TXT, WIN40B1.GIF

Kde mají názvy "WIN" náhodné číslo na konci (v tomto případě - "40B1"). Současně v závislosti na e-mailovém klientovi může být zobrazení těchto připojených souborů v infikované zprávě odlišné.

Chcete-li spustit z nakažené zprávy, červa používá dvě porušení zabezpečení:

Komponenta Microsoft VM ActiveX

Nesprávná záhlaví MIME může způsobit, že aplikace IE provede přílohu e-mailu

Užitné zatížení

Červ hledá antivirové programy, firewally a ladicí programy a pokusí se je ukončit, stejně jako zabít jejich soubory. V některých případech (ve všech případech?), Pokud je nalezen antivirus, červ vymaže všechny soubory na všech discích, pravděpodobně kvůli chybě ve svém kódu.

Červ padá do adresáře systému Windows "WIN% Rnd% .TMP", píše virus "Win32.Funlove" tam a spustí tento soubor. Červ tedy infikuje počítač pomocí viru "Win32.Funlove".

Červ zobrazuje zprávu:

Blamovat se

Jaká hloupá věc jste udělal!

V nekonečné smyčce otevře webový server http://www.symantec.com (zdá se, že se červ pokusí provést DoS útok na tomto serveru).

Červ má také šifrované textové řetězce:

~ ~ Drone Of StarCraft ~~

http://www.sex.com/

Zobrazit více

Zjistěte statistiky zranitelností šířících se ve vaší oblasti statistics.securelist.com