Родительский класс: VirWare

Вирусы и черви – это вредоносные программы, которые без ведома пользователя саморазмножаются на компьютерах или в компьютерных сетях, при этом каждая последующая копия также обладает способностью к саморазмножению. К вирусам и червям не относятся вредоносные программы, которые распространяют свои копии по сети и заражают удаленные машины по команде "хозяина" (например, программы типа Backdoor), или такие, которые создают в системе свои многочисленные, но не умеющие размножаться копии. Основным признаком, по которому программы выделяются в отдельные классы, является способ их распространения, т.е. как вредоносная программа передает свою копию по локальным или сетевым ресурсам. Большинство известных червей распространяется в виде файлов: во вложении в электронное письмо, при переходе по ссылке на каком-либо WEB- или FTP-ресурсе или по ссылке, присланной в ICQ- или IRC-сообщении, а также через системы файлового обмена P2P и т. п. Некоторые черви распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код. Для проникновения на удаленные компьютеры и последующего запуска своей копии черви используют следующие проблемы в системах безопасности: социальный инжиниринг (например, в электронном письме предлагается открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый для полного доступа), ошибки в службах безопасности операционных систем и приложений. Что касается вирусов, то их можно разделить по способу заражения компьютера:- файловые;

- загрузочные;

- макровирусы;

- скриптовые.

Класс: Email-Worm

Размножаются по каналам электронной почты. При этом червь отсылает свою копию в виде вложения в электронное письмо или ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, ссылку (URL) на зараженный файл, расположенный на взломанном или хакерском веб-сайте). В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором — при открытии ссылки на зараженный файл. В обоих случаях результат одинаков — активизируется код червя. Для отправки зараженных сообщений почтовые черви используют различные способы. Наиболее распространены: • прямое подключение к SMTP-серверу, с использованием встроенной в код червя почтовой библиотеки; • использование сервисов MS Outlook; • использование функций Windows MAPI. Почтовые черви используют различные источники для поиска почтовых адресов, на которые будут рассылаться зараженные письма: • адресная книга MS Outlook; • адресная база WAB; • файлы текстового формата на жестком диске: выделяют в них строки, являющиеся адресами электронной почты; • письма, которые находятся в почтовом ящике (при этом некоторые почтовые черви «отвечают» на обнаруженные в ящике письма). Многие почтовые черви используют сразу несколько из перечисленных источников. Бывают и другие источники адресов электронной почты, например адресные книги почтовых сервисов с web-интерфейсом.Подробнее

Платформа: Win32

Win32 - платформа, управляемая операционной системой на базе Windows NT (Windows XP, Windows 7 и т.д.), позволяющей исполнять 32-битные приложения. В настоящее время данная платформа является одной из наиболее распространенных.Описание

Technical Details

Вирус-червь. Распространяется через Интернет в виде файлов, прикрепленных к зараженным письмам. Обнаружен в конце ноября 2002 в Корее, а затем в европейских странах.

Червь является приложением Windows (PE EXE-файл), имеет размер около 91K написан на Microsoft Visual C++. Практически все строки в теле червя зашифрованы.

Инсталляция

При инсталляции червь копирует себя в системный каталог Windows со случайным именем:

WIN%rnd%.PIF

где %rnd% является случайным числом, и регистрирует этот файл в ключе авто-запуска системного реестра:

HKСUSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRunServices

Во все три ключа записывается по паре значений:

.default = %worm file name%

%worm name% = %worm file name%

где %worm name% - имя файла червя без расширения, %worm file name% - полное имя червя, например:

.default = "C:\TEMP\WIND2C2.pif"

"WINA2B3" = "C:\WINDOWS\SYSTEM\WINA2B3.pif"

причем дублирующее значение ".defaut" записывается, судя по всему, по причине ошибки в коде червя.

В дальнейшем червь также копирует себя с именем EXPLORER.PIF на рабочий стол компьютера.

Рассылка писем

Червь ищет файлы *.HTM и *.DBX, сканирует их и выделяет строки, являющиеся электронными адресами, кроме адресов, которые содержат часть "@microsoft.". При рассылке зараженных писем червь использует прямое подключение к SMTP-серверу.

При отсылке письма червь дописывает в конец своего EXE-файла:

- региональную настройку (например: [KOR], [RUS] - Корея и Россия)

- дату и время отправки зараженного письма

- имя пользователя и имя компании

По этим данным можно отследить "миграцию" данной конкретной копии червя.

Зараженные письма содержат указанные ниже поля, при этом %RegisteredOwner% и %RegisteredOrganization% - соответствующий ключ системного реестра компьютера, с которого произошла отправка письма (ключи, в которых указаны пользователь MS Windows и название компании).

Заголовок случайно (в зависимости от "поколения" червя) выбирается из вариантов:

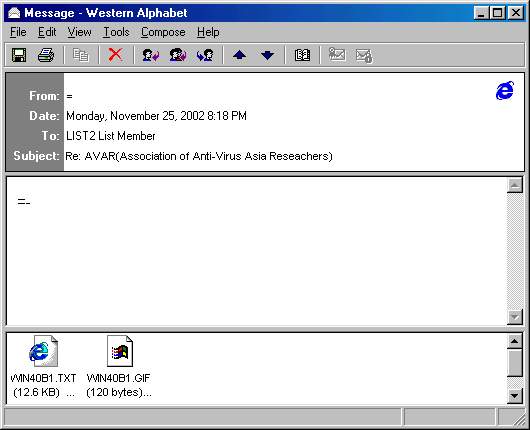

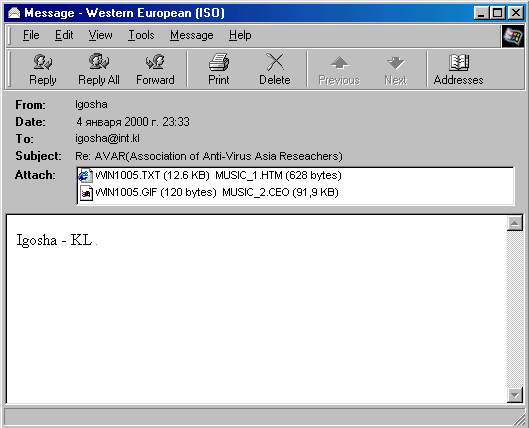

Re: AVAR(Association of Anti-Virus Asia Reseachers)

N'4 %RegisteredOrganization%

N'4 Trand Microsoft Inc.

Последний (третий) вариант выбирается если ключ реестра RegisteredOrganization не обнаружен. Комбинация "N'4" является зашифрованной строкой "Re:". Автор червя, видимо, забыл расшифровать её в соответствующей процедуре.

Текст также выбирается в зависимости от "поколения" червя:

%RegisteredOwner% - %RegisteredOrganization%

или:

AVAR(Association of Anti-Virus Asia Reseachers) - Report.

Invariably, Anti-Virus Program is very foolish.

Имена вложений могут быть различными, например:

MUSIC_1.HTM, MUSIC_2.CEO

WIN40B1.TXT, WIN40B1.GIF

где текст после "WIN" является случайным (в данном случае - "40B1"). При этом в зависимости от почтового клиента имена вложений могут отображаться различными способами.

Червь использует две уязвимости в системе защиты почтовых систем и на незащищенных системах самостоятельно запускается при просмотре зараженных писем. Названия данных уязвимостей:

Microsoft VM ActiveX Component

Incorrect MIME Header Can Cause IE to Execute E-mail Attachment

Проявления

Червь ищет процессы, которые являются антивирусами, отладчиками и межсетевыми экранами и пытается принудительно завершить их работу. Также червь уничтожает антивирусные файлы. После этого (возможно, что по причине ошибки) червь уничтожает все файлы на всех дисках.

Червь записывает на диск файл, зараженный вирусом "Win32.Funlove", и запускает его на выполнение. Таким образом, червь заражает компьютер вирусом "Win32.Funlove". Данный файл создаётся в системном каталоге Windows и также имеет случайное имя "WIN%Rnd%.TMP"

В цикле червь открывает Web-сайт http://www.symantec.com (организует таким образом DoS-атаку на сервер).

Червь выводит сообщение:

Make a fool of oneself

What a foolish thing you have done!

Червь также содержит зашифрованные строки:

~~ Drone Of StarCraft~~

http://www.sex.com/

Смотрите также

Узнай статистику распространения уязвимостей в своем регионе statistics.securelist.com