Classe pour les parents: TrojWare

Les chevaux de Troie sont des programmes malveillants qui exécutent des actions qui ne sont pas autorisées par l'utilisateur: ils suppriment, bloquent, modifient ou copient les données et perturbent les performances des ordinateurs ou des réseaux informatiques. Contrairement aux virus et aux vers, les menaces qui tombent dans cette catégorie sont incapables de se reproduire ou de s'autoreproduire. Les chevaux de Troie sont classés en fonction du type d'action qu'ils effectuent sur un ordinateur infecté.Classe: Trojan

Un programme malveillant conçu pour espionner électroniquement les activités de l'utilisateur (intercepter la saisie au clavier, prendre des captures d'écran, capturer une liste d'applications actives, etc.). Les informations collectées sont envoyées au cybercriminel par divers moyens, y compris par courrier électronique, FTP et HTTP (en envoyant des données dans une requête).Plus d'informations

Plateforme: Win32

Win32 est une API sur les systèmes d'exploitation Windows NT (Windows XP, Windows 7, etc.) qui prend en charge l'exécution des applications 32 bits. L'une des plateformes de programmation les plus répandues au monde.Description

Détails techniques

Ce cheval de Troie est conçu pour voler les mots de passe des utilisateurs. C'est un fichier EXE Windows PE. Il est 57,821 octets en taille. Il est emballé en utilisant UPX. Le fichier décompressé a une taille d'environ 73 Ko.

Installation

Au lancement, le cheval de Troie extrait les fichiers suivants de son corps:

- % System% Bk_client.htm - 9 370 octets en taille;

- % System% CONNECT.htm - taille de 7 468 octets;

- % System% ATOMIC.GIF - 10 240 octets en taille.

Une fois que le cheval de Troie a extrait% System% Bk_client.htm de son corps, le cheval de Troie lui-même sera lancé.

Le cheval de Troie ajoute également le paramètre suivant au registre du système:

"Bk_client.htm" = "% System% Bk_client.htm"

Cela garantit que chaque fois que le système d'exploitation est chargé, Internet Explorer sera lancé, en ouvrant% System% Bk_client.htm.

Charge utile

Ce programme est conçu pour pirater un jeu russe appelé 'Boitsovskii klub' (Fight Club). Cependant, il s'agit d'un faux programme, et le cheval de Troie effectuera les actions suivantes:

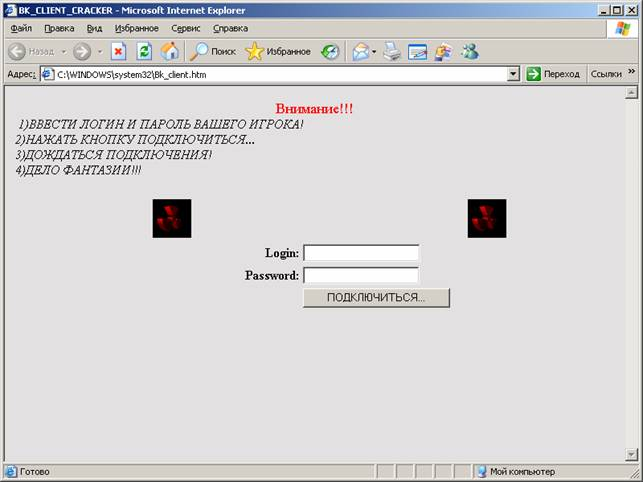

Lorsqu'il est lancé, le cheval de Troie affiche la fenêtre suivante:

Lorsque l'utilisateur clique sur le bouton 'Podkluchit'sya' ('Connect'), le cheval de Troie enverra les données saisies dans les champs 'Login' et 'Mot de passe' par courriel à l'utilisateur malveillant distant de **** et777 @ rambler. ru . Le cheval de Troie utilise le script suivant pour envoyer un email:

http://world-market.com/cgi-bin/mailto.pl

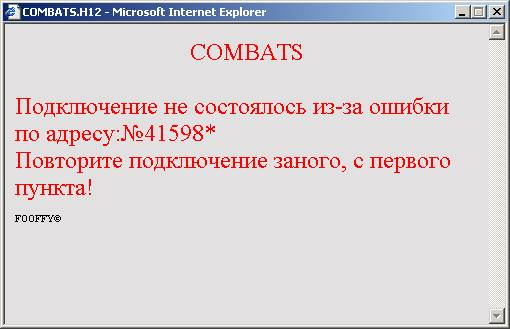

Une fois l'e-mail envoyé, le navigateur charge une page à partir de% System% CONNECT.htm dans une fenêtre contextuelle:

Cette fenêtre informe l'utilisateur que la connexion a échoué et demande à l'utilisateur de répéter le processus de connexion à partir de la première étape.

Instructions de suppression

Si votre ordinateur ne dispose pas d'un antivirus à jour ou n'a pas de solution antivirus, suivez les instructions ci-dessous pour supprimer le programme malveillant:

- Supprimez les fichiers suivants:

% System% Bk_client.htm% System% CONNECT.htm% System% ATOMIC.GIF

- Supprimez le paramètre de clé de registre système suivant: [HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun]

"Bk_client.htm" = "% System% Bk_client.htm" - Mettez à jour vos bases de données antivirus et effectuez une analyse complète de l'ordinateur ( téléchargez une version d'évaluation de Kaspersky Anti-Virus).

En savoir plus

Découvrez les statistiques de la propagation des vulnérabilités dans votre région statistics.securelist.com

Vous avez trouvé une inexactitude dans la description de cette vulnérabilité ? Faites-le nous savoir !