Clase de padre: TrojWare

Los troyanos son programas maliciosos que realizan acciones que no están autorizadas por el usuario: borran, bloquean, modifican o copian datos e interrumpen el rendimiento de las computadoras o las redes de computadoras. A diferencia de los virus y las lombrices, las amenazas que entran en esta categoría no pueden hacer copias de sí mismas ni autorreplicarse. Los troyanos se clasifican de acuerdo con el tipo de acción que realizan en una computadora infectada.Clase: Trojan

Un programa malicioso diseñado para espiar electrónicamente las actividades del usuario (interceptar la entrada del teclado, tomar capturas de pantalla, capturar una lista de aplicaciones activas, etc.). La información recopilada se envía al cibercriminal por diversos medios, incluidos el correo electrónico, FTP y HTTP (mediante el envío de datos en una solicitud).Más información

Plataforma: Win32

Win32 es una API en sistemas operativos basados en Windows NT (Windows XP, Windows 7, etc.) que admite la ejecución de aplicaciones de 32 bits. Una de las plataformas de programación más extendidas en el mundo.Descripción

Detalles técnicos

Este troyano está escrito en Assembler y no está empaquetado de ninguna manera. El archivo tiene 8.192 bytes de tamaño.

Si el troyano se inicia desde un directorio que no sea% Windir%, se mostrará el siguiente mensaje de error:

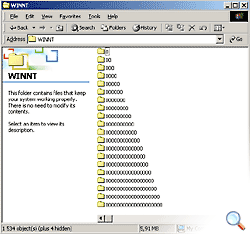

Una vez lanzado, el troyano se copia en el directorio de sistema de Windows como "pic.exe":

A continuación, agrega la cadena pic.exe a la clave de carga en win.in:

El troyano luego crea 1500 carpetas en el directorio de Windows con nombres compuestos de ceros, uno, dos, tres, cuatro y cinco.

El troyano contiene las siguientes cadenas:

Instrucciones de eliminación

- Elimine el archivo troyano original (la ubicación dependerá de cómo el programa originalmente penetró en la máquina víctima).

- Eliminar el archivo creado por el troyano: % Windir% pic.exe

- Elimine la siguiente cadena de win.ini (solo para Windows 95/98 / Me): load = pic.exe

- Eliminar todas las carpetas creadas por el troyano.

- Actualice sus bases de datos de antivirus y realice un análisis completo de la computadora ( descargue una versión de prueba de Kaspersky Anti-Virus).

Leer más

Conozca las estadísticas de las vulnerabilidades que se propagan en su región statistics.securelist.com